Informatik

Auf dieser Seite werden Beiträge zur bzw. über die

Informatik sowie kurze Programme, Unterrichtsmaterialien,

Klausur-Aufgaben und Ähnliches vorgestellt. Ergänzt

wird dies durch Verweise auf fremde Seiten.

Im Moment finden Sie hier

- eine Übersicht über Informatik-Wettbewerbe

2025 und weitere Angebote für

Schüler(innen) mit Terminen

der Hinweis auf den geheimen Adventskalender

'Krypto im Advent'

der Hinweis auf den geheimen Adventskalender

'Krypto im Advent'- vier Wachstumsmodelle zur Corona-Krise, modelliert mit

dem Simulationsprogramm DynaSys

- einen Bericht über einen möglichen anderen

Aufbau eines Digital-Computers

- Informatik mit Java - Vorrede

- ausführliche Seiten zur Informatik mit

Java und mehr:

- eine Übersicht Informatik mit Java: Ausführliche

Seiten, die vor allem aus meinem Unterricht in

Informatik-Leistungskursen bis 2017 erwachsen sind. Dabei

geht es um das Erlernen des Programmierens,sowie u.a. um

Sortier- und Such-Strategien, abstrakte Datentypen (Keller,

Schlangen, Bäume, Graphen), Compilerbau, Netzwerke,

Cient/Server-Programme. Weiter sind zwei Seiten über

Kryptologie (natürlich mit Java-Programmen und

aktualisiert durch einen Beitrag zur

Post-Quanten-Verschlüsselung) und eine ebenfalls

neuere Seite über den Schutz von (Java-) Quelltexten

dabei.

- außerdem Objektorientierte

Anwendungsentwicklung und Software-Engineering mit

grafischer Veranschaulichung

sowie Software-Engineering und Projektarbeit

- und Informatik mit Prolog -

Einführung in ein alternatives Programmierkonzept

- sowie Datenbanken im Unterricht mit MySQL

und Java

- der Beschreibung eines Projekts zur

Simulation einer Turing-Maschine (seit Juni 2019,

letzte Ergänzung Juni 2020 - noch unfertig)

- einige meiner

(Leistungskurs-)Klausuren und Materialien aus der

Sekundarstufe II (bis 2017)

- Verweise auf amtliche Seiten zum Zentralabitur

- Gewinner beim eSchool-"Rockin'

Robots"-Wettbewerb 2014/2015, 2011 und 2010:

Lessing-Teams!

- eine Übersicht „Informatik im

Wandel" mit Beiträgen von 1999/2000, 2005 und dem

Jubiläumsbeitrag 2010

- Sonderseiten zum Programmieren in

Javascript

- Möglichkeiten zum Download weiterer konkreter

Unterrichtsmaterialien

- den Hinweis, dass auch das Mars-Fahrzeug

„Spirit" durch Java-Programme gesteuert wurde

- drei Buchbesprechungen zum

Thema Datenschutz

- einige Verweise auf fremde

Seiten

Hinweis: der (so leider nicht mehr angebotene) Bildungsgang 1:

„Abitur (AHR) mit Schwerpunkt Mathematik/Informatik" mit

Mathe- und Informatik-Leistungskurs ist auf der Seite

„Lessing-Gymnasium und

-Berufskolleg" beschrieben!

Aktuelle

Informatik-Wettbewerbe und Angebote für Schülerinnen

und Schüler 2025

Bundesweit gibt es u.a. folgende, jährlich wiederkehrende

Informatik-Wettbewerbe für Schülerinnen und

Schüler (in der Regel sind auf den angegebenen Webseiten

auch die Aufgaben der vergangen Jahre einsehbar).

Die

folgenden vier Wettbewerbe werden ab 2025 alle über die

Plattform bwinf.de angeboten. Deshalb ist

der Zugriff auf die Teilnahmebedingungen oder aktuelle bzw. alte

Aufgaben jetzt neu und einheitlich geregelt: Oben auf

jeder Seite erscheint jetzt immer neben dem Logo "bundeweit

Informatik-Nachwuchs fördern" ein weißer, links

abgerundeter Balken mit den Einträgen 'Wettbewerbe', 'Mehr

Informatik', 'Aktuelles', 'Über uns'.. Geht man mit der Maus

über den Eintrag 'Wettbewerbe', so öffnet sich darunter

ein neuer Bereich. Dort in der Spalte des gewünschten

Wettbewerbs 'Aufgaben' und/oder 'Archiv' wählen, um

(bisherige) Aufgaben zu sehen, während die

Teilnahmebedingungen jeweils unter 'Anmelden' aufgeführt

sind.

Die

folgenden vier Wettbewerbe werden ab 2025 alle über die

Plattform bwinf.de angeboten. Deshalb ist

der Zugriff auf die Teilnahmebedingungen oder aktuelle bzw. alte

Aufgaben jetzt neu und einheitlich geregelt: Oben auf

jeder Seite erscheint jetzt immer neben dem Logo "bundeweit

Informatik-Nachwuchs fördern" ein weißer, links

abgerundeter Balken mit den Einträgen 'Wettbewerbe', 'Mehr

Informatik', 'Aktuelles', 'Über uns'.. Geht man mit der Maus

über den Eintrag 'Wettbewerbe', so öffnet sich darunter

ein neuer Bereich. Dort in der Spalte des gewünschten

Wettbewerbs 'Aufgaben' und/oder 'Archiv' wählen, um

(bisherige) Aufgaben zu sehen, während die

Teilnahmebedingungen jeweils unter 'Anmelden' aufgeführt

sind.

- Informatik-Biber-Wettbewerb https://bwinf.de/biber für

Schülerinnen und Schüler bzw. für ganze Klassen.

Die Aufgaben - inzwischen gibt es fünf unterschiedliche

Anforderungsniveaus für verschiedene Klassenstufen bzw.

Altersgruppen - haben insbesondere bei den niedrigeren Niveaus

einen deutlich geringeren Schwierigkeitsgrad als die Aufgaben

des Bundeswettbewerbs. Da grundsätzliche Strategien und

Knobelfähigkeiten abgefragt werden, sind eher analytisches

Denken und Rätselspass als Informatik-Vorkenntnisse

wichtig. Der nächste Wettbewerb findet in der Zeit vom

10. bis 24. November 2025

statt. Schon im Oktober 2025 kann man

voraussichtlich wieder online an einem Schnupperbiber

teilnehmen. Anmelden durch die Schule! Und für die Klassen

5 und 6 gibt es eigene Aufgaben (s.o.)

- Bundeswettbewerb Informatik ("BwInf") auf

https://bwinf.de/bundeswettbewerb: Gerade

läuft der 43. Wettbewerb. Die wieder schönen, aber

auch anspruchsvollen Aufgaben der ersten Runde waren online und

wurden Anfang September 2024 auch auf Papier an Schulen

verschickt und mussten vom 1. September bis 18. November 2024

gelöst werden - bis dahin war auch noch die Anmeldung

möglich. Die Sieger der ersten Runde absolvieren dann

weitere Runden bzw. Ausscheidungswettbewerbe. Verpasst? Der

nächste, 44. Wettbewerb beginnt wahrscheinlich im

September 2025 und dauert bis zur letzten

Runde ca. ein Jahr. Teilnehmerinnen und Teilnehmer sollten

schon über einige Informatikkenntnisse verfügen (z.B.

mindestens 1 Jahr Oberstufenunterricht oder entsprechende

eigene Studien) -- aber sehen Sie sich die Aufgaben am besten

selber an (s.o.)!

- Jugendwettbewerb Informatik auf

https://jwinf.de: Ab Januar

2025 kann man sich selbst anmelden (oder eine

Anmeldecode von der Schule erhalten) und mit einem Probelauf

für den Jugendwettbewerb Informatik 2024 starten.

Durchgeführt wird der Jugendwettbewerb von den

Organisatoren des Bundeswettbewerbs Informatik in drei Runden

(1. Runde ab 17.3.2025, vermutlich gleichzeitig Anmeldeschluss;

2. Runde ab 5.5.2025 und 3. Runde ab 1.9.2025). Die Aufgaben

gibt's in drei Schwierigkeitsstufen: für die Klassen 3-6,

7-8 sowie 9-13. Es können Trainingsaufgaben ohne Anmeldung

und frühere Aufgaben ("Herausforderungen") angesehen

werden, letztere aber offenbar erst nach Anmeldung, Auch

für die Python-Materialen bei den Trainingsaufgaben ist

die Anmeldung nötig. In den frei zugänglichen

Downloads finden sich Hinweise zur Anmeldung, Checklisten und

ein Arbeitsheft Algorithmen, aber eben keine früheren

Prüfungsfragen. Dreifacher Grund, sich anzumelden: um alte

Aufgaben zu sehen, die Python-Hilfen zu erhalten, und um im

März 2025 mit der 1. Runde zu beginnen! Verpasst? Dann

bleibt die Hoffnung auf den Wettbewerb 2026, der dann

vermutlich wieder im Januar mit dem Probewettbewerb

startet.

Hinweis: Als zusätzliche Angebote gibt es unter 'Chancen'

Trainingscamps und Workshops; außerdem gibt es spezielle

Trainingscamps nur für Mädchen (girls@BWINF).

- Internationale Informatik-Olympiade

("IOI") auf https://bwinf.de/olympiade. Hier können

nur Schülerinnen und Schüler teilnehmen, die vorher

im Bundeswettbewerb Informatik (s.o.) erfolgreich waren und in

drei Lehrgängen ausgewählt wurden. Dann geht es im

Juli/August 2025 zum 37. Internationalen Ausscheidung nach

Bolivien. Neben der IOI werden auf der gleichen Webseite

inzwischen auch die

Ostsee-Informatik-Olympiade BIO sowie die

zentraleuropäsche Informatik-Olympiade

CEOI angekündigt.

Alte Aufgaben findet man, indem man oben mit der Maus oben auf

Seite im abgerundeten weißen Balken mit den

Einträgen 'Wettbewerbe', 'Mehr Informatik', 'Aktuelles'...

über 'Wettbewerbe', geht worauf hin sich ein neuer Bereich

öffnet. Dort in der Spalte des gewünschten

Wettbewerbs 'Aufgaben' und/oder 'Archiv' wählen! Die

Teilnahmebedingungen werden dort jeweils unter 'Anmelden'

erläutert.

Weitere Wettbewerbe:

- Die zdi-ScienceLeague

(Nachfolgerin der früheren zdi-Roboterwettbewerbe?) bietet

einen Wettbewerb für Einzelpersonen, Teams oder Klassen

in/aus NRW an. Der Wettbewerb 2025 ist schon

im November 2024 gestartet. Es bleibt nur zu hoffen, dass Ende

2025 wieder ein Wettbewerb angeboten wird!

- Für die First-Lego-League 2025/26

kann man sich ab Anfang Mai 2025 und bis zum Sommer anmelden

(solange noch Plätze frei sind), wobei der Wettbewerb wohl

im August 2025 beginnt. Inzwischen ist die Teilnahme

kostenpflichtig! Der Wettbewerb findet in drei Runden

statt (Regional- und Qualifikationswettbewerbe sowie Finale).

Die Endausscheidung erfolgt Ende März 2026. Thema und

Termine des nächsten Wettbewerbs 2025/2026 werden wohl im

April 2025 bekanntgegeben. Der Wettbewerb wird für drei

Altersgruppen durchgeführt: Als "Discover" für Kinder

von 4 bis 6 Jahren (Anmeldung jederzeit), als 'Explore'

für Kinder von 6 bis 10 Jahren und als 'Challenge'

für Jugendliche von 9 bis 16 Jahren. Teilnehmen

können Teams (mind. 2 Personen) oder Schulklassen

- Traurig: Die Stadt Düsseldorf

veranstaltet seit Dezember 2016 leider keine neuen

Roboter-Wettbewerbe mehr. Schade - denn gerade auch

"Lessing"-Schülerinnen und -Schülern haben an

früheren Rockin-Robots-Wettbewerben immer wieder

erfolgreich teilgenommen, wie weiter unten auf

dieser Seite berichtet wird.

Adventskalender für

Kryptologie

Adventskalender für

Kryptologie

Nach einem Jahr Pause konnte man zuletzt Ende 2023 vom 1. bis

24. Dezember täglich ein virtuelles Türchen öffnen

und fand dort ein spannendes Ver- oder

Entschlüsselungs-Rätsel. Dazu gab es Arbeitsmaterialen

zum Runterladen: Alphabet-Streifen und -Scheiben,

Fantasie-Zeichen und -Alphabete, verschiedene Codes und Tabellen.

Entgegen meiner hier früher geäußerten Hoffnung

gab es Ende 2024 allerdings wieder keinen Kryptokalender.

Vielleicht muss man sich auf einen 2-jährigen Rhythmus

einstellen und auf den Dezember 2025 warten.

Dazu wäre (am besten rechtzeitig im November

2025) eine kostenlose Registrierung nötig.

Mitmachen konnte man bisher in den drei Kategorien

'Einsteiger(in)', 'Fortgeschrittene(r)' und 'Profi';

außerdem durften zuletzt auch ganze Schulklassen gemeinsam

teilnehmen. Mehr wird auf

KiA -

Krypto-im-Advent

verraten. Auf der Webseite gibt's die alten Aufgaben von 2023

als 'Rätselbeispiele 2023'; außerdem wird auf ein

Youtube-Video zur Geschichte der Kryptografie und weitere

Erklärvidoes zum Thema verwiesen.

Die leichtere Variante für 'Einsteiger' richtet sich an

Schülerinnen und Schüler der Klassen 3 bis 6; die

'Fortgeschrittenen'-Version ist für die Jahrgangsstufen 7

bis 10 gedacht. Ältere können sich nur als 'Profi'

anmelden (und laufen außer Konkurrenz, d.h. ohne

Gewinnchance). Wer sich interessiert, die Videos angesehen hat

oder evtl. sogar die Kryptologie schon im Unterricht gehabt hat

oder bei meinen weiter unten aufgelisteten 'Ausführlichen Seiten zur Informatik mit

Java' die beiden Seiten j) und k) (Kryptologie I & II)

durchgearbeitet hat, sollte keine Probleme mit den Aufgaben

haben.

'Krypto im Advent' ist ein Projekt der Karlsruher

IT-Sicherheitsinitiative und der Pädagogischen Hochschule

Karlsruhe; inzwischen aber mit Sponsoren und Preisen aus dem bzw.

für das gesamte Bundesgebiet. Und die Aufgaben selbst machen

sowieso jeder/jedem Spaß, egal, woher man die Türchen

des Adventskalenders öffnet!

KiA ist leider der einzige mir bekannten

Online-Adventskalender, der etwas mit Informatik zu tun hat. In

Mathematik gibt es bekanntlich mehrere Kalender, in Physik kenne

ich allerdings auch nur einen (siehe meine "Mathematik"- bzw. "Physik"-Seiten)].

Wachstumsmodelle, z.B.

zur Corona-Krise

Modellierungen mit Simulations-Software (wie seinerzeit z.B.

mit Modus, PowerSim oder DynaSys) sind zwar aus der Mode

gekommen. Um das Jahr 2000 galt hingegen ihr Einsatz in

Naturwissenschaften, Mathematik und der (Mittelstufen-)Informatik

als fortschrittlich und sinnvoll. Natürlich ist Modellieren

auch heute noch eine in vielen Fächern zur erwerbende und

immer wieder (einzu-)übende Kern-Kompetenz; allerdings

werden andere Werkzeuge verwendet [In Nordrhein-Westfalen sind

gerade neue Empfehlungen für Informatik-Wahlpflichtkurse in

der Mittelstufe (SI) in Vorbereitung, die Ende 2020/Anfang 2021

erscheinen sollen und vermutlich die Arbeit mit dem

Rasberry-Pi-Minicomputer sowie die (Handy-)App-Programmierung in

den Mittelpunkt rücken werden; frühere Richtlinien und

Empfehlungen sind offenbar schon außer Kraft gesetzt. In

der Oberstufe wird Modellieren eher beim Software-Engineering

(u.a. bei der Entscheidung, was überhaupt programmiert wird;

anschließend z.B. auch mit UML-Klassendiagrammen u.ä.)

oder beim Datenbank-Entwurf (z.B. mit ER-Diagrammen) explizit

geübt.]

Von den drei eingangs genannten Modellier-Umgebungen findet

man wohl nur noch die letzt-erwähnte im Internet - der Autor

W. Hupfeld bietet über seine Webseite noch den Download des Programms DynaSys (ca. 760 kB) in

der letzten Fassung 2.0.2 von 2009 an. Dieses inzwischen

dankenswerterweise kostenlose Programm zur Modellbildung und

Simulation dynamischer Systeme läuft auch unter Windows 10

und muss nur ausgepackt, nicht installiert werden; allerdings

funktioniert die für frühere Windows-Versionen

konzipierte eingebaute Hilfe jetzt nicht mehr. Zum Glück

sind das mitgelieferte Handbuch (noch für die Version 1.2

geschrieben) und die 2013 zuletzt überarbeitete Anleitung

'Simulieren mit DynaSys.pdf' (auf Google-Code) mehr als ausreichend und zeigen

schöne Beispiele aus verschiedenen Bereichen. Bereits

gespeicherte Simulationen öffnet man besser nicht per

Doppelklick oder Ziehen auf das Anwendungssymbol (dann wird das

Modell nur unvollständig geladen), sondern startet erst das

Programm Dynasys.exe und öffnet dann von dort aus dem

Dateimenü oder der Werkzeugleiste eine .dyn-Datei per

Öffnen-Dialog.

DynaSys kann auch heute noch mit Gewinn im Unterricht

eingesetzt werden. Ich möchte es hier benutzen, um die vier

grundlegenden Wachstumsmodelle, die ich 2020 anlässlich der

Corona-Krise in und mit einer Tabellenkalkulations-Arbeitsmappe

zunächst auf meiner Mathematik-Hauptseite vorgestellt hatte,

mit der Modellierungsumgebung zu simulieren Neuerdings findet man

das Tabellenblatt auf meiner Sonderseite 'Mathe zu Corona 2020

bis 2023'.

Am besten stellt man sich vor, die wachsende Anzahl von

Infizierten in ein Gefäß füllen zu wollen. Ein

Gefäß heißt in DynaSys Zustand und wird von

einem Rechteck symbolisiert. Dazu muss man ein Rohr zum Zustand

verlegen, das einen Hahn (oder ein Ventil in Klempnersprache)

enthält, mit dem man die Zustandsänderung bewirken

kann. Sofern äußere/weitere Parameter (Kreissymbol)

oder auch die bereits erreichte Füllhöhe den Zuwachs

beeinflussen sollen, müssen Wirkpfeile vom Parameter oder

Zustand zum Hahn im Rohr gezogen werden. Dann kann dort im - mit

der rechten Maustaste erreichbaren - 'Bearbeiten'-Dialog auf die

Werte zugegriffen und können diese in der Formel (Textfeld

Eingabe) verwendet bzw. sogar aus dem Feld Eingänge in die

Eingabe gezogen und dort mit passenden Rechenzeichen verbunden

werden. Die folgenden vier Bilder zeigen die fertigen Modelle

für die 4 Wachstumsarten. Feste Summanden oder feste

Faktoren hätten statt als Zahl in der Eingabe-Formel auch

über zusätzliche Parameter mit Wirkpfeil in die

Zustandsänderung - den Hahn im Zufluss-Rohr - eingebracht

werden können.

Um die Wertetabellen oder Graphen zu erhalten, muss man

zunächst im Menü Simulation unter Numerik passende

Werte (z.B. Startzeit 0, Endzeit 120 [Tage] und Zeitintervall 1)

wählen, dann unter Ausgabe Tabelle oder Graph aussuchen und

im erscheinenden Dialogfenster aus den verfügbaren Variablen

die anzuzeigenden in den rechten Kasten schieben. Dann kann die

Simulation gestartet werden.

1. lineares, 2. exponentielles, 3.

beschränktes und 4. logistisches Wachstum:

(Die hier

verkleinert gezeigten Bilder können per Rechtsklick auf den

eigenen Rechner gespeichert und dort in voller Größe

betrachtet werden)

Die Zahlen in den erzeugten Tabellen entsprechen im

Wesentlichen, aber nicht immer ganz exakt denen der

Tabellenkalkulation. DynaSys arbeitet mit Näherungsverfahren

und geringerer Genauigkeit als das Tabellenkalkulationsprogramm,

das zwar wegen meiner Formatierung nur gerundete ganze

Personenzahlen anzeigt, intern aber mit vielen Nachkommstellen

weiter arbeitet. Außerdem wird in beiden Anwendungen mit

diskreten 1-Tages-Schritten gearbeitet. In Wirklichkeit finden

Ansteckungen natürlich über den Tag verteilt statt und

nicht schlagartig um 24 bzw. 0 Uhr. Deshalb gibts auch zu den

Ergebnissen der geschlossenen Formeln (die für

kontinuierliches Wachstum gelten) immer marginale

Abweichungen.

VierWachstumsmodelleFuerDynasys.zip

(ca. 360 kB) zum

Herunterladen

Als Ausblick und Aufgabe bleibt, das logistische Modell noch

konkreter zur besseren Simulation einer Krankheits-Ausbreitung zu

verfeinern. Ab Kapitel 2.3 findet man im Dynasys-Handbuch (Seiten

8 bis 14) Anleitungen und Anregungen, um sich selbst an die noch

realistischere Simulation einer Epi- oder Pandemie zu wagen -

unter Berücksichtigung genesener oder immuner Patienten,

wobei zusätzlich, wie wir inzwischen wissen, auch von den

genesenen und geimpften Patienten (die ihrerseits je nach

Impfstatus in Einmal-, Zweimal- bzw. Dreimal-Geimpfte [ab

April/Mai 2022 vermutlich auch noch in Viermal-Geimpfte]

unterteilt werden sollten) trotzdem auch ein Teil (nochmal)

angesteckt werden kann, wenngleich mit sehr viel kleinerer

Wahrscheinlichkeit bzw-. Änderungs- oder

Übergangsrate.

Möglicher anderer

Aufbau eines Computers

Während ich in meiner mehrseitigen, bebilderten

Darstellung "VorAmor-xxx" (als gezippte pdf-Datei herunterladbar

z.B. von meiner Software-Seite) ausführlich die

Dualarithmetik und den herkömmlichen Aufbau eines Computers

mit Transistoren und daraus gebildeten Logikgattern erkläre

und beschreibe, sind auch andere Ansätze möglich. Im

Unterricht habe ich gerne einen Seil-Computer 'nach

römischer Art' erwähnt, bei dem Logikgatter aus

einfachen mechanischen Elementen aufgebaut sind. Einsen werden

durch gespannte Seile und Nullen durch durchhängende,

lockere Seile realisiert. Auf diese Weise hätten eigentlich

schon die alten Römer vor 2000 Jahren einen

von-Neumann-Computer bauen können, wenn sie nur die Zahl

Null gekannt und Dualarithmetik betrieben hätten.

Auf

einen alternativen elektrischen Digitalcomputer wurde ich durch

einen Artikel im Septemberheft 2021 von 'Spektrum der Wissenschaft' aufmerksam.

In 'Mathematische Unterhaltungen: Computer aus

Treppenhaus-Lichtschaltern' (S. 66 bis 72) berichtet Christoph

Pöppe von einem Computer, den sich der Mathematiker Wolfgang

Hinderer ausgedacht hat.

Auf

einen alternativen elektrischen Digitalcomputer wurde ich durch

einen Artikel im Septemberheft 2021 von 'Spektrum der Wissenschaft' aufmerksam.

In 'Mathematische Unterhaltungen: Computer aus

Treppenhaus-Lichtschaltern' (S. 66 bis 72) berichtet Christoph

Pöppe von einem Computer, den sich der Mathematiker Wolfgang

Hinderer ausgedacht hat.

Bei ihm werden Nullen und Einsen aber nicht durch

fließende Ströme bzw. angelegte Spannungen realisiert.

Sondern jedes Bit wird durch ein vierpoliges Element mit zwei

Stromeingängen E1 und E2 links und zwei Stromausgängen

A1 und A2 rechts repräsentiert. In die Eingänge

könnten zwei unterscheidbare Ströme fließen --

etwa zwei pulsierende Gleichströme, der eine nur mit

positiven Halbwellen, der andere nur mit negativen Halbwellen.

Kommen die einfließenden Ströme 'parallel' wieder

raus, also der links oben einfließende Strom kommt rechts

oben wieder heraus und der andere Strom bleibt unten, dann stellt

das Bauteil eine 0 dar. Werden die Ströme gekreuzt, d.h. der

links oben einfließende Strom kommt rechts unten heraus und

der links unten einfließende Strom verlässt das

Bauteil rechts oben, dann befindet sich das Bauteil im Zustand 1.

Im einfachsten Fall befindet sich im Bauteil ein Kreuzschalter,

wie er -- zwischen zwei Wechselschaltern -- in der Mitte von

Flurlicht-Schaltungen verwendet wird. Durch Umschalten kann der

Kreuzschalter seinen Zustand wechseln, d.h. wahlweise das Bit 0

oder das Bit 1 darstellen.

Durch Hintereinanderschalten zweier Kreuzschalter zu einem

größeren Vierpol kann ein XOR-Gatter hergestellt

werden (das nach außen das Ergebnis 0 oder 1 der

XOR-Verknüpfung der durch die Stellungen der beiden inneren

Kreuzschalter dargestellten Bits liefert). Nur wenig

komplizierter ist die Verdrahtung zweier Kreuzschalter zu einem

AND-Baustein. Jetzt könnte man meinen, durch das

übliche Zusammenfügen der Logikbausteine leicht einen

Computer konstruieren zu können. Aber bei normalen Computern

"fließen" die Bits aus einem Gatter ins nächste --

hier werden die Bits hingegen stationär durch die

(Zustände der) Bausteine repräsentiert. Braucht man ein

Bit für eine spätere Rechnung, muss man vier Leitungen

zum entsprechenden Baustein ziehen und wieder prüfen, ob der

Vierpol die beiden hinfließenden Ströme parallel

durchlässt (also eine 0 codiert) oder die Stromwege kreuzt

(1). Dadurch hängen an jedem Ein- oder Ausgang eines

mehrfach zu lesenden Bits oft mehrere Drähte. Damit die

verschiedenen Ströme sich nicht gegenseitig beeinflussen,

wird die Modulation der eingespeisten Ströme mit Halbwellen

verschiedener Frequenzen empfohlen. Frequenzweichen am Ausgang

ordnen die Ströme dann jeweils der richtigen der dort

angeschlossenen Leitungen zu. Tatsächlich ist hier also ein

ganz anderes Computerdesign nötig, als bei unseren

üblichen Computern (einschl. des erwähnten

Seil-Computers) -- der schematische Schaltungsentwurf etwa per

disjunktiver Normalform versagt hier völlig.

Trotzdem hat der Erfinder Anordnungen und Verdrahtungen

erdacht, die ein sehr schnelles Addierwerk und einen sehr

schnellen Vergleicher (Comperator) jeweils für zwei

Dualzahlen liefern. Das Addierwerk ist besonders schnell (1

Schritt unabhängig von der Anzahl der Bits pro Zahl), weil

alle Überträge sofort da sind und nicht erst auf den

Durchlauf der Überträge gewartet werden muss. Eine

ähnlich elegante Schaltung für ein Multiplizierwerk

wurde hingegen wohl noch nicht gefunden. Da sich die Bits nicht

bewegen, ist eine Kombination von Addierwerken, die die

schriftliche Multiplikation nachstellen, eben nicht ohne Weiteres

möglich.

Herr Hinderer hatte sich seine Idee und seine Schaltungen

ursprünglich patentieren lassen. Zwar ist das Patent mangels

teurer Erneuerung inzwischen ausgelaufen. Aber die Patentschrift enthält viele Details und

Baupläne seines Computermodells. Außerdem findet man

auf seiner Webseite www.hinderer-ka.de auch die

Präsentations-Folien zu einem Vortrag von 2018 über

Kreuzschalternetze (inkl. 3-Bit-Addierwerk und

3-Bit-Vergleicher).

Eine verkaufsfähige Version seines Computers scheint

angesichts des Vorsprungs normaler Computer aber fern:

Kreuzschalter, Verdrahtungen, Frequenzgeneratoren bzw.

-Modulatoren und -Weichen müssten erst miniaturisiert in

elektronischen integrierten Schaltkreisen (ICs) ermöglicht

werden. Chiphersteller investieren da lieber in die Verbesserung

der bekannten Techniken, die schon marktgängig sind und

sicheren Gewinn versprechen.

Informatik mit Java

(& mehr)

Informatik ist viel mehr als Programmieren. Während bei

einem Programmierkurs und in vielen Büchern die

Möglichkeiten der Programmiersprache im Vordergrund stehen

und diese oft in wenig einsichtiger Weise nacheinander

vorgestellt werden, geht es im Informatikunterricht um mehr.

Unter anderem gilt:

- Grundsätzliche Methoden der Problem-Analyse und der

Software-Entwicklung sollen erlernt werden

- Klassen- und Objekthierarchien sollen sinnvoll erstellt

werden können

- Es soll deutlich werden, wie sich Algorithmen und

Datenstrukturen gegenseitig bedingen

- Typische Einsatzgebiete von Computern sollen angesprochen

und verschiedenartige Lösungsstrategien entwickelt

werden

- Aufwand und Kosten unterschiedlicher Vorgehensweise

müssen erkannt, verglichen und bewertet werden

- Grundlegende Kenntnisse über die Hardware und

grundsätzliche Möglichkeiten und Beschränkungen

des Computereinsatzes sowie mögliche Gefahren sollen

vermittelt werden

- Um Einseitigkeit zu vermeiden, sollen schließlich

auch alternative Konzepte zum befehlsorientierten Programmieren

aufgezeigt werden („Paradigmen-Wechsel").

Natürlich lernt man das nicht einfach so oder nur durch

Theorie, sondern am besten an praktischen Beispielen. Und um die

Beispielprogramme zu schreiben (und die Lösungen der

Mitschüler verstehen zu können), muss man sich auf eine

Programmiersprache als Unterrichtssprache einigen und diese

erlernen. Ähnlich, wie im Oberstufenunterricht des Faches

Englisch - genau wie im Fach Deutsch - die Interpretation von

Literatur und Texten im Vordergrund steht, muss auch der beste

Interpretationskünstler die englische Sprache solide

beherrschen, um die Feinheiten der fremdsprachlichen Texte zu

verstehen und um die Erkenntnisse im Unterrichtsgespräch, in

Hausaufgaben und Klassenarbeiten auch selbst in Englisch

formulieren zu können. Genauso bildet die Beherrschung der

im Unterricht verwendeten Programmiersprache die Voraussetzung

für die erfolgreiche Teilnahme am Informatik-Unterricht.

Während sich aber der SII-Englisch-Unterricht darauf

verlassen kann, dass alle Schüler wichtige Sprachkenntnisse

schon in den Klassen 5 bis 10 erworben haben, ist dies im

Informatikunterricht der Klasse 11 (alte und demnächst

wieder neue Zählung; z.Z. Einführungsphase) nicht der

Fall: Programmieren in der Programmiersprache muss und kann

beiher erlernt werden. Zum Glück haben formale

Programmiersprachen einen viel geringeren Umfang als

natürliche Sprachen, sind also schneller und leichter zu

erlernen. Andererseits verzeiht der Computer Fehler oder

Ungenauigkeiten nicht und überlegt nicht, was denn wohl

gemeint sein könnte - fordert also unbedingt den syntaktisch

korrekten Sprachgebrauch, gibt aber auch unmittelbare

Rückmeldung.

Der Unterricht zu Beginn der Oberstufe dient also sowohl der

Einführung in die Informatik als auch dem Spracherwerb.

Früher habe ich mit dem etwas leichter zu erlernenden

Javascript begonnen (s.u., Hinweis auf eine

Javascript-Sonderseite). Da die Datentypen in Javascript aber

anders definiert werden als in Java, ging es dabei nur um das

anfängliche Einüben der (gleichen) Kontrollstrukturen

und dann erfolgte möglichst rasch der Wechsel zu Java.

Inzwischen habe ich auch gute Erfahrung mit den [kostenlosen]

Java-Hamster der Uni-Oldenburg von http://www.java-hamster-modell.de gemacht, der

seit der Version 2 OOP beherrscht: s.u., „Ausführliche

Seiten -- Vorbereiten für das Programmieren in Java"!).

Damit gelingt ein besserer Einstieg in Java. Auch dabei sollte

man sich aber nicht zu lange aufhalten, sondern bald zu

'normalem' Java wechseln Damit dann in „richtigem" Java

nicht sofort umfangreiche Programmteile für die

Oberfläche bzw. die Ein- und Ausgabe geschrieben werden

müssen, empfiehlt sich dann noch vorübergehend die

Verwendung der Bibliothek „Stift und Co".

Und weil man die Programmiersprache doch nur wirklich lernt,

wenn man zu Hause Programme für verschiedenste Aufgaben

schreibt und sich mit Ausdauer und Disziplin bis zur

lauffähigen Lösung durchbeißt, möchte ich

hier Anregungen und Hilfen geben:

Ausführliche

Seiten

Vorbereitung für das

Programmieren in Java

|

|

:-)

|

Einführung

mit dem

Java-Hamster |

Erste Schritte, verschiedene

Methoden, OOP-Syntax sowie Kontrollstrukturen

(zunächst ohne Variable) mit dem Hamstermodell |

Informatik mit

Java

|

|

Alle noch als Applets bezeichneten

Programme auf den folgenden Seiten stehen inzwischen als

Applications zum Webstart oder Download bereit - siehe

auch Java-Applets

-- Probleme, Abhilfe und Downloads

|

|

a)

|

Grundlegendes

zu Java, benötigte Software und deren

Installation |

Was ist Java? / Ist Java schon

überholt? / Quelltext und Bytecode, Applications und

Applets / Komponenten einer Java-Umgebung (Java-JDK,

Java-Editor, BlueJ, Netbeans, eclipse,..) / stiftUndCo,

Tutorials und Online-Bücher / Einrichten der

Java-Umgebung unter Windows |

|

b)

|

Erste

Java-Programme (mir Stift&Co), Kontrollstrukturen,

Autorennen

sowie Verweise |

Das erste Java-Programm /

Grundsätzlicher Aufbau von Java-Programmen /

„Einführung in das objektorientierte

Programmieren mit Java und Stift & Co" /

Kontrollstrukturen / Guter und schlechter Programmierstil:

Hochhaus / Autorennen (mit spielbarem Applet) / Simulation

eines Aufzugs / Verweise (Links) auf

fremde Webseiten zu Java |

|

b1) 2017 |

Erste

Swing-Anwendungen, Teil 1: mit Verzweigungen und

Übersichts-Blatt |

Einführung in das Programmieren

im Grundkurs, Teil 1: Anwendungen mit modernen

Oberflächen und Verzweigungen (Programme P1 bis

P4) |

| b2) 2017 |

Erste

Swing-Anwendungen, Teil 2: mit Wiederholungen und

komplexeren Techniken |

Einführung.., Teil 2:

Anwendungen mit Wiederholungen, Geschicktes Programmieren

(mehrere Klassen, strukturierte Datentypen,..) (Programme

P5 bis P9) |

| b3) 2018 &

Feb. 2019 |

Erste

Swing-Anwendungen, Teil 3: Vertiefung zu P9

(Galgenmann-Spiel) mit Grafik in 2

Varianten |

Ausführliche Lösung der

Übungsaufgabe 3 zu P9 von der Seite b2)

2017 (Programme P9_A3a und P9_A3b) (neu 2019) |

| b4) 2018 |

Erste

Swing-Anwendungen, Teil 4: Autorennen mit Threads und

Grafik |

Einführung.., Teil 3: Autorennen

mit nebenläufigen Prozessen und verschiedenen Grafiken

(Programme P10 bis P12) |

|

c)

|

Sortieren und

Suchen in Java; GUI-Oberfläche mit Swing (&

Java-AWT) |

Sortieren und Suchen in einer Reihung

von Kommazahlen / Swingoberfläche / viele einfache

Sortierverfahren / QuickSort / seq. & bin. Suche /

Aufwand / Sortieren weiterer Typen / Texte sortieren /

Sortieren bel. Objekte mit vergleicheMit /

generische Typen / Java-AWT / Euro-Umrechner und Automat

mit Geldrückgabe |

|

d)

|

Adressbuch-

bzw. Fuhrpark-Verwaltung mit Java;

Dateioperationen |

Gedanken zur Verwaltung eines

Adressbuchs / Verwaltung eines Fuhrparks: Vernünftige

Klassen-Einteilung / Dateioperationen in Java / Erweiterte

Fuhrparkverwaltung - Projekt mit vielen Funktionen /

Nachtrag/Verbesserung vergleicheMit und

Sortierkriterien |

|

e)

|

Lineare

Abstrakte Datentypen (Keller, Schlange, Liste) und einige

Anwendungen (z.B. Tiefen- und Breitensuche im

Labyrinth)

|

Abstrakter Datentyp (ADT) -

Motivation, Anforderungen und Interface E_Speicher / Keller

(Stack) (versch. Implementationen, u.a. mit

rekursiven Knoten [„Zeigern"]) / Schlange

(Queue) / Wegsuche im Labyrinth - eine

nichttrivale Verwendung von Keller oder Schlange bei der

Tiefen- bzw. Breitensuche / Liste / Java-Bibliotheksklassen

/ Sortierte Liste / Drei interaktive Applets + 39 Seiten

Referat |

|

f)

|

Abstrakter

Datentyp Baum: Binäre Bäume (Sortier- und

Rechenbaum),

Spielbaum |

Idee des (binären) Sortierbaums

als geschickt verkettete sortierte Liste / Knoten und

Elemente im Baum / Aufbau und Verwaltung des Baums / Test

des Sortierbaums (mit Applet und Quelltext) / AVL-Baum

(inkl. Verweise auf Applets) / Übungsblatt für

einfache (binäre) Rechenbäume / Downloadangebot:

Dateien für den einfachen Rechenbaum / Beispiele

für ein erweitertes Rechenbaumprogramm / (vielfach

verzweigter) Spielbaum |

|

g)

|

Abstrakter

Datentyp Graph

(vgl. auch

den "Haus-vom-Nikolaus"-Artikel von 2024 auf meiner

Mathematik-Hauptseite)

|

Was ist ein Graph? /

Repräsentation eines Graphen im Computer mit

Adjazenzmatrix oder mit Adjazenzlisten / Einige typische

Fragestellungen im Zusammenhang mit Graphen / Tiefensuche /

Breitensuche / Wiederholungsfragen und Aufgaben |

|

h)

|

Bau eines

Compilers „Java ->

1_AMOR-Maschinensprache" |

Überblick und Intention;

Compiler = Scanner + Parser + Variablentabelle +

Codeerzeuger /„Mini-Java" mit Syntaxdiagramm / Der

Scanner / Der Parser / Die Symbol- bzw. Variablentabelle /

Der Codeerzeuger |

|

i)

|

Netzwerke,

Server und Client,

Threads |

Netzwerktechnik mit Kategorien,

Schichten und Subnetzen; Programmierung von Server und

Client in Java; Nebenläufigkeit und Parallelität

mit Threads zur Verbesserung von Server und Client. |

|

j)

|

Kryptologie

I: Steganografie und symmetr.

Verfahren |

Hier werden (mit Applet) die

Grundzüge der Kryptologie, die Skytale, die

Cäsar-Verschiebung und andere monoalphabetische

Substitutionen, das polyalphabetische

Vigenère-Verfahren (mit den Varianten OTP und

Vernam) sowie ein Geheimtextversand ohne

Schlüsselaustausch behandelt. |

|

k)

im Februar 2025 ergänzt

|

Kryptologie

II: Diffie-Hellman, asymm. RSA-Verfahren, Digitale

Signatur |

Eine Einwegfunktion wird gezeigt, das

Diffie/Hellman/Merkle-Schlüsselerzeugungs-Verfahren

und das asymmetrische RSA-Kryptografie-Verfahren werden mit

Java-Programmtexten und als Applet vorgestellt. Hinweise

zur elektronischen Signatur mit RSA-verschlüsselten

Hashwerten schließen sich an sowie ein Ausblick auf

die Post-Quanten-Verschlüsselung. |

|

l)

Januar 2022

|

Schutz der Programmieridee (durch Obfuscation und

Kryptologie) |

Aus dem Bytecode der

Java-class-Dateien lässt sich der Programmtext leicht

ermitteln. Hier werden Schutzmaßnahmen genannt. |

Softwareentwurf mit grafischen

Hilfsmitteln

|

|

SWE

|

Objektorientierte

Anwendungsentwicklung und

Software-Engineering |

Verwendung von UML-Klassendiagramm,

UML-Sequenzdiagramm und (erweiterten) ereignisgesteuerten

Prozessketten (eEPK) beim Erstellen eines Java-Programms

für eine Autovermietung. Mit Links und Hinweisen auf

geeignete Zeichen-/Modellierungstools. |

|

SWE-2

|

Software-Engineering

und Projektarbeit (Kartenspiel "Rot und

Schwarz") |

Vorgehensmodelle,

UML-Klassen-Diagramme u.a. für Entwurf und Programm

eines Kartenspiels mit Bildern - inkl. spielbarem Applet

und vollständigem kommentierten Quelltext |

Informatik

mit Prolog

|

|

PRO

|

Alternatives

Programmieren mit

Prolog |

Prolog-Konzept / Familien-Stammbaum

(mit Fakten, Fragen und Regeln) / Datenbank Zugfahrplan /

Kombinations-Rätsel / Prolog-Listen und deren

rekursive Bearbeitung / Wegsuche in Graphen bzw. für

Rätsel und Spiele / Literaturangaben und kommentierte

Verweise auf fremde Prologseiten |

|

Datenbanken (mit MySQL und Java)

|

|

DB1

|

Datenbanken,

Teil 1:

Benötigte Software |

Hier wird die für den Unterricht

über Datenbanken verwendete Software mit Bezugsquellen

(Downloadmöglichkeiten) vorgestellt und Installation

und Einrichtung mit Bildern schrittweise erklärt |

|

DB2

|

Datenbanken,

Teil 2:

Entwurf, Implementation und

Abfrage |

Auf dieser Seite geht es um Entwurf,

Normalisierung und Implementation der Datenbank eines

kleinen Schachturniers einschl. ER-Diagramm und

SQL-Abfragen. Praktische Übungen mit MySQL und dem

MySQL-Query-Browser. |

|

DB3

|

Datenbanken,

Teil 3:

Datenbankzugriff per

Java-Programm |

Es wird ein Java-Programm vorgestellt

(Quelltext und Download), das als Datenbank-Client arbeitet

und eine MySQL-Datenbank erzeugt, manipuliert und

nutzt. |

Weitere

Java-Projekte

|

|

t)

|

t1) Juni 2019 |

Turing-Maschine:

Beschreibung/Definition und

Projektidee |

Entwicklung eines

Turingmaschinen-Simulators "TuringMaJ" mit Darstellung

verschiedener Konzepte, Erläuterung der wichtigsten

Entwurfsentscheidungen und der Entwicklungsschritte, sowie

mit vielen Java-Quelltexten |

| t2) Juli-Sept. 2019 |

Turing-Maschinen

speichern und öffnen - als Java-Objekt, in einer

Datenbank oder als

Textdatei/XML |

| t3) Okt./Nov. 2019 |

Zum Betrieb

der Simulation benötigte Eigenschaften und

Fähigkeiten im

Hintergrund |

| t4) ergänzt Juni

2020 |

Gestaltung einer adäquaten

Oberfläche |

Wie Klausuren zu vielen dieser Themen aussehen können,

ist nachfolgend gezeigt.

Klausuren mit

Lösungen

Aufgabenblätter und Lösungen einiger meiner

Informatik-Klassenarbeiten sind auf einer Extraseite zusammen

gestellt. Die Aufgabenblätter werden als pdf-Dateien bereit

gestellt. Durch Klicken mit der linken Maustaste kann jedes

Aufgabenblatt online gelesen werden (Adobe-Reader oder anderer

pdf-Reader erforderlich); durch Rechtsklick und „Ziel

speichern unter..." können die Aufgabenblätter herunter

geladen und später gelesen werden. Die meist

handschriftlichen Lösungen sind auf der Extraseite als

Bilder eingebettet und können dort angesehen bzw. nach

Rechtsklick und „Bild speichern unter.." herunter geladen

und später offline bzw. vergrößert mit dem

eigenen Grafikprogramm in Ruhe betrachtet oder ausgedruckt

werden. Dazu kommen einige Arbeitsblätter und ein Applet

bzw. eine lauffähige Application zu abstrakten Datentypen

nach Zentralabiturvorgaben.

Um einen Überblick über die Anforderungen im

Informatik-Leistungskurs des "Lessing"-Bildungsgangs Abitur mit

Schwerpunkt Mathematik/Informatik zu geben, sind - neben einer

neueren Klausur - z.Z. alle Klassenarbeiten bzw. Klausuren meines

vorletzten kompletten dreijährigen Oberstufen-Durchgangs

online. Weil ich im zuletzt keinen Oberstufenkurs mit

schriftlichen Arbeiten unterrichtet habe und seit Herbst 2017 im

Ruhestand bin, hat sich an der folgenden Seite seit Sommer 2016

nicht viel geändert:

Extraseite: Informatik-Klausuren aus der

Sekundarstufe II mit Lösungen

(bis Sommer 2016)

Die landesweit gestellten Klausuren des Zentralabiturs sind

leider nicht allgemein verfügbar - das Land befürchtet,

mit einer Veröffentlichung könnten die Rechte der

Autoren oder der Urheber benutzter Bilder verletzt werden. Im

eigenen Unterricht dürfen Lehrerinnen und Lehrer aus

Nordrhein-Westfalen die Aufgaben allerdings zur Übung

verwenden. Verweise auf die Übersichten zum Abiturstoff

gibt's etwas weiter unten im nächsten Abschnitt.

Ausführliche Beschreibungen der meisten der in den

Klausuren abgeprüften Themen finden Sie auf den weiter oben

vorgestellten 'Ausführlichen Seiten zur Informatik mit

Java'!

|

Zentralabitur

Im aktuellen und künftigen Informatik-Unterricht

finden stets einige kleinere Themenverschiebungen statt,

um Schülerinnen und Schüler optimal auf die

für den entsprechenden Jahrgang angekündigten

Prüfungsaufgaben bzw. die für den kommenden

Prüfungsjahrgang für besonders wichtig

erklärten Themengebiete vorzubereiten.

Eine Übersicht über Themen sowie

Beispielaufgaben für das Zentralabitur im

Gymnasium finden sich für

Informatik und viele weitere Fächer auf

https://www.standardsicherung.schulministerium.nrw.de/cms/zentralabitur-gost/faecher/

Im "Lessing"-Bildungsgang 1 „Abitur mit

Schwerpunkt Mathematik und Informatik", der zum

Beruflichen Gymnasium gehört, sind die Themen etwas

berufsorientierter: u.a. sind hier Datenbanken sowie

Softwareengineering und Projektmanagement in den

schriftlichen Prüfungsaufgaben aufgetaucht - Themen,

die am "Lessing" schon immer eine Rolle spielten. Der

aktuelle Unterricht behandelt natürlich jeweils die

geforderten Gebiete. Für den

Berufskolleg-Bildungang „AHR --

Mathematik/Informatik" ('Mathe-Kolleg' bzw. „laut

Anlage D 21", wie er offiziell heißt) werden die

Abiturvorgaben für Informatik auf

https://www.standardsicherung.schulministerium.nrw.de/cms/zentralabitur-berufliches-gymnasium/bildungsgaenge/bildungsgang.php?id=21

beschrieben. Andere, über die zentralen Vorgaben

hinaus gehende lehrplanmäßige Stoffe

können und sollen natürlich weiterhin behandelt

und in normalen Klausuren und mündlichen

Abiturprüfungen abgefragt werden. Der Lehrplan

('Bildungsplan') fürs Mathe-Kolleg findet sich

auf

http://www.berufsbildung.schulministerium.nrw.de/cms/upload/_lehrplaene/d/informatik/teil3/lp_informatik.pdf

|

Guter 3. Preis bei

Rockin' Robots 2014/2015

Nicht nur Leistungskurs-Teilnehmer (s.u.) können

Wettbewerbe gewinnen - Ende Januar 2015 erhielten vier

Schülerinnen und Schüler aus einem Informatik-Grundkurs

unseres Gymnasiums den dritten Preis für eines der beiden

Roboter-Projekte, die mit der grafischen NXT-Software

programmiert worden waren. Einen Bericht findet man auf der

Lessing-Homepage; auf das dort angesprochene

Bild- und Videomaterial ist allerdings nicht mehr

online.

Spitzenplätze

fürs "Lessing" beim

Düsseldorfer Informatik-Wettbewerb "Rockin' Robots" 2011

(und 2010)

Nur für

Schülerinnen und Schüler aus Düsseldorf wurde 2011

zum dritten Mal der Wettbewerb "Rocking Robots" ausgeschrieben,

bei dem es darum ging, einen Lego-Mindstorms-Roboter aufzubauen

und ihm musische oder sportliche Aktionen beizubringen. Die

Programmierung konnte über das Mindstorms-Interface oder per

Java erfolgen (wobei der von mir auf der Seite "Informatik mit Java, Teil a):

Grundlegendes zu Java, Benötigte Software und deren

Installation" empfohlene Javaeditor ebenfalls für die

Mindstorms-Programmierung geeignet und vorbereitet

ist).

Die beiden

2011 teilnehmenden Teams vom "Lessing", beide aus dem

Bildungsgang 1 "Abitur mit Schwerpunkt Mathematik/Informatik",

errangen in einem Kopf-an-Kopf-Rennen und punktemäßig

weit vor der Konkurrenz die beiden ersten Plätze für

Berufskollegs bzw. Technische oder Berufliche Gymnasien. Weitere

erste Preise wurden für die Schulformen Gymnasium,

Realschule und Hauptschule vergeben. Dass unsere

Schülerinnen und Schüler aber auch im Vergleich der

Schulformen die Nase vorn hatten, beweist der Publikumspreis:

Alle Teilnehmer wählten untereinander den Dame-spielenden

Roboter der 12M als insgesamt bestes Projekt! Herzlichen

Glückwunsch!

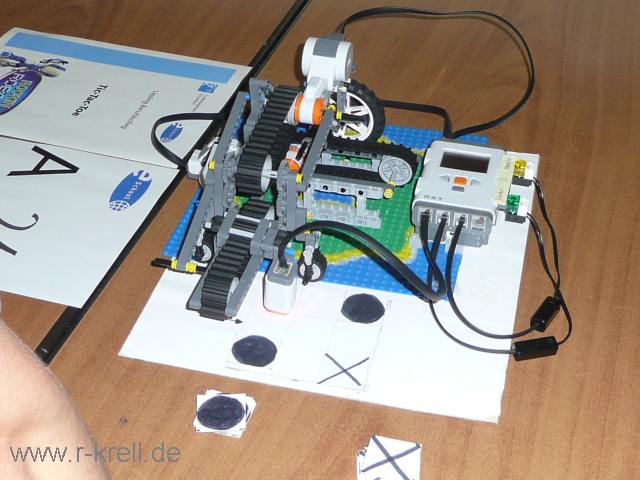

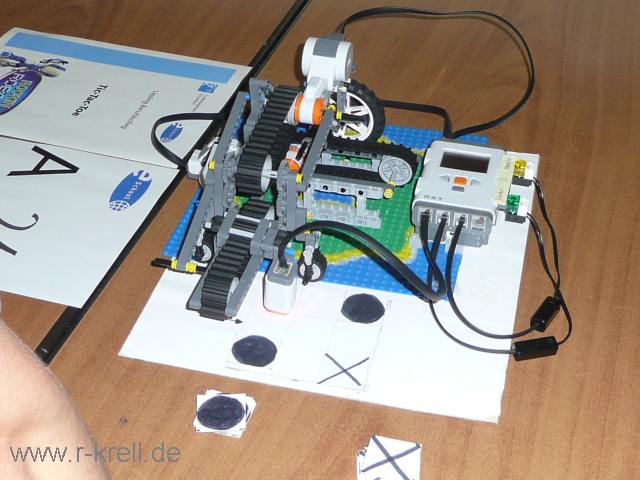

Der Roboter dreier

Mädchen aus 11M (=Einführungsphase=Anfängerjahr!)

spielt Tic-Tac-Toe und errang den zweiten Platz.

Das (2019 nicht mehr verfügbare) YouTube-Video BFL_Robot zeigte den Roboter bei der

Arbeit.

Die Jungs aus 12M (Q1-M)

siegten mit einem Dame-spielenden Roboter (Der

Film

auf YouTube war in Deutschland zeitweise

gesperrt, weil Probleme mit den Rechten an der Hintergrundmusik

befürchtet wurden, und scheint 2019 ganz verschwunden). Die

beiden Lessing-Teams waren übrigens die einzigen, die Java

zur Programmierung benutzt hatten. Beide Projekte waren

völlig ohne Lehrerhilfe angefertigt worden.

Und: Schon

2010 hatten Schüler (damals noch in 11M), die jetzt den Kern

der 12M-Gruppe bilden, teilgenommen und konnten Ende Juni 2010

mit ihrem Projekt "Roboter-TWO" den ersten Preis für

Berufskollegs entgegen nehmen. Der damalige Roboter konnte eine

vereinfachte Notenschrift lesen und anschließend die

gelesene Melodie auf dem Keyboard spielen.

Aktuelle Ausschreibungen und Termine von ähnlichen

Wettbewerben finden sich oben auf dieser

Seite. Der Rockin'-Robots-Wettbewerb wird von der Stadt

allerdings z.Z. nicht mehr angeboten.

Informatik im Wandel

Informatik ist eine junge Wissenschaft. Die Entwicklung der

Informatik und die rasche Verbesserung der Computer bedingen sich

gegenseitig und führen zu immer neuen Fortschritten in der

Wissenschaft, im Schulfach und in der Technik.

Die Entwicklung des Schulfaches am "Lessing" -- der Schule,

die in der Informatik eine Vorreiter-Rolle spielte und seither

landesweit einen Spitzenplatz belegt -- wird auch durch die

Lektüre bzw. den Vergleich dreier Beiträge deutlich,

die zufällig im Abstand von je etwa 5 Jahren geschrieben,

die jeweils aktuellen Strömungen einfangen bzw. im

Jubiläumsbeitrag auch mit Blick auf die letzten 100 Jahre

Geschichte zusammenfassend darstellen:

Zu dem in den Betrachtungen von 2005 erwähnten Javascript

gibt's nachfolgend noch 2 ältere Sonderseiten!

Javascript in HTLM-Webseiten

Die Syntax der Kontrollstrukturen ist in JavaScript und Java

identisch. Nur sparsam kommentiert, aber zum Ausprobieren und mit

kompletten Webseiten-Quelltexten zeigen das einige

Beispiel-Programme auf meiner

Sonderseite mit

8

JavaScript-Programmen

(Euro-Rechner, Bestellungen mit

Online-Rechnung, Kantinen-Menü,

Normalgewicht-Berechnung, Schöne Grüße,

Einmaleins und Tic-Tac-Toe).

Natürlich muss der Spaß nicht zu kurz kommen, wie

das Autorennen beweist. Bitte kalibrieren Sie anfangs die

Länge der Rennstrecke und bestätigen Sie das unbedingt

mit Klick auf OK, wie dort in der Vorbemerkung

erläutert:

Sonderseite:

JavaScript-Autorennen

Eine weitere Anwendung von JavaScript ist meine

Mathematik-Sonderseite zur Simulation binomialverteilter

Stichprobenergebnisse, erreichbar über meine

Mathematik-Hauptseite, dort in der Abteilung Stochastik!

Weiteres (älteres) Unterrichtsmaterial

Zum Hardware-Halbjahreskurs in der SII oder für ein

entsprechendes Thema in der Mittelstufendifferenzierung

können unten gratis

- eine Kursbeschreibung Computerarithmetik und

Computerschaltungen

- das Handbuch zum Modellrechner 1-AMOR, das die Grundlagen

der Maschinensprach- (=Assembler-) Programmierung vermittelt

und einen entsprechenden Unterrichtsgang darstellt (Download

zusammen mit dem Modellrechner)

sowie für die Einführung in die Programmierung

- ein Kurs in visueller objektorientierter Programmierung in

Object-PAL (der Sprache, die mit der Datenbank Paradox

ausgeliefert wurde), unterrichtserprobt in BTA 14/15 (s. auch

oben: Informatik im Wandel bzw. die dort

angegebene Sonderseite von 1999/2000)

zum Download nachfolgend abgerufen und kostenfrei genutzt

werden:

| 1_AMOR simuliert modellhaft das Innere

des Computers für die maschinennahe Programmierung dual

('OIOIIIOOIO') oder in Assembler

(Merkwortform, z.B. 'LAD 34'). Veranschaulicht den

Programmablauf mit Anzeige aller Register und zeigt die

Datenflüsse! Mit ausführlichem Handbuch

(ASCII-Datei) inkl. Unterrichtsgang und vielen

Beispielprogrammen. Jetzt Freeware! |

| Download:

amor_sfx.exe für Dos&Win, ca. 228 kB

bzw. im empfohlenen 5er Pack mit Laufzeit-Umgebung für

Windows 10: DosProgs_mit_AmpShell.zip

(2,5 MB) |

| Darstellung eines Kurses von 1998 in

Object-PAL zur Einführung in die Grundkonzepte des

Programmierens (Objekte, Eigenschaften und Methoden; Sequenz

und Kontrollstrukturen: ein- und mehrseitige Verzweigung,

Wiederholungen, usw.): Text mit Aufgaben und Abbildungen

für den Acrobat-Reader. Weil es die Sprache

Object-PAL nicht mehr gibt, nur noch von allgemeinem oder

historischen Interesse. |

| Lesen (Download mit Rechtsklick und „Ziel

speichern unter.."): oop_pal.pdf, 434 kB |

| „TuringMa" ist eine Turing-Maschine mit

integrierter Entwicklungsumgebung: Am Bildschirm können

Fleißige Biber und andere Turing-Programme eingegeben

werden und der Ablauf Schritt für Schritt, Kopfbewegung

für Kopfbewegung verfolgt werden. Ideal für die

Veranschaulichung der Theoretischen Informatik. Online-Hilfe,

Literaturhinweise und kommentierte Beispiele. Jetzt

Freeware! |

| Download:

turi_sfx.exe für Dos&Win, ca. 131 kB

bzw. im empfohlenen 5er Pack mit Laufzeit-Umgebung für

Windows 10: DosProgs_mit_AmpShell.zip

(2,5 MB) |

Im Übrigen wird auf meine „Software"-Seite verwiesen, wo jeweils auch

weitere Informationen und Bildschirmansichten zu den Programmen

angeboten werden!

Marsfahrzeug wurde in

Java programmiert

Der "Spirit", das kleine auch als Rover

bezeichnete Fahrzeug, das seit Januar 2004 auf dem Mars

herumfuhr, funktioniert seit März 2010 nicht mehr -

immerhin hat es mit mehr als sechs (Erd-)Jahren 24 mal

länger als die geplanten/erwarteten 3 Monate

gearbeitet! Nach gut 2 Jahren, nämlich seit

März 2006 drehte sich eines der 6 Räder nicht

mehr; später ist ein zweites ausgefallen.

Außerdem wurde das Fahrzeug im Herbst 2009 von Sand

bedeckt und konnte sich nicht mehr völlig befreien.

Dies führt wohl auch im März 2010 zur

Abschaltung der nicht mehr ausreichend elektrisch

versorgten Systeme, weil die versandeten Solarplatten

nicht mehr genug Strom lieferten (vgl. Hinweis auf meiner

Physik-Seite). Der "Spirit", das kleine auch als Rover

bezeichnete Fahrzeug, das seit Januar 2004 auf dem Mars

herumfuhr, funktioniert seit März 2010 nicht mehr -

immerhin hat es mit mehr als sechs (Erd-)Jahren 24 mal

länger als die geplanten/erwarteten 3 Monate

gearbeitet! Nach gut 2 Jahren, nämlich seit

März 2006 drehte sich eines der 6 Räder nicht

mehr; später ist ein zweites ausgefallen.

Außerdem wurde das Fahrzeug im Herbst 2009 von Sand

bedeckt und konnte sich nicht mehr völlig befreien.

Dies führt wohl auch im März 2010 zur

Abschaltung der nicht mehr ausreichend elektrisch

versorgten Systeme, weil die versandeten Solarplatten

nicht mehr genug Strom lieferten (vgl. Hinweis auf meiner

Physik-Seite).

Interessant ist, dass der "Spirit" nicht durch

Assembler-Code oder Spezialsoftware, sondern durch

Java-Programme gesteuert wurde.

Die offizielle Seite der amerikanischen Mission ist

http://marsrovers.jpl.nasa.gov. Dort gibt's

immer wieder aktuelle Bilder und viele Informationen

über das Projekt.

Das neue Marsfahrzeug "Curiosity", das am 6.8.2012

gelandet ist, wurde hingegen wohl zum Teil in C/C++ sowie

weiteren Sprachen programmiert. Wer sich für diese

Mission interessiert, findet einen schönen Überblick in Deutsch auf

Wikipedia, alles einschl. aktuellester Beiträge

auf der amerikanischen Original-NASA-Seite

(in Englisch) mit Bildergalerie oder aber auch auf Deutsch bei

Welt.de/N24 bzw. im raumfahrer.net.

|

Drei

Buchbesprechungen

1.) Nick Selby / Heather Vescent:

Der Cyber Survival Guide - so wehren Sie sich erfolgreich

gegen Hacker, Stalker und andere

Cyber-Gangster. Franzis 2018, ISBN 978-3-645-60593-9. 19,95

€ -

offenbar ist die Preisbindung inzwischen aufgehoben, da im

Nov./Dez. 2020 als gedrucktes Buch bei Amazon für knapp 5

€ (im Februar 2025 aber wieder für rund 12 €,

gebraucht ab rund 3 €) zu haben. Der Franzis-Verlag bietet

das eBook oder den pdf-Download für knapp 10

€ an.

1.) Nick Selby / Heather Vescent:

Der Cyber Survival Guide - so wehren Sie sich erfolgreich

gegen Hacker, Stalker und andere

Cyber-Gangster. Franzis 2018, ISBN 978-3-645-60593-9. 19,95

€ -

offenbar ist die Preisbindung inzwischen aufgehoben, da im

Nov./Dez. 2020 als gedrucktes Buch bei Amazon für knapp 5

€ (im Februar 2025 aber wieder für rund 12 €,

gebraucht ab rund 3 €) zu haben. Der Franzis-Verlag bietet

das eBook oder den pdf-Download für knapp 10

€ an.

In diesem

ursprünglich recht gelungenen Buch berichten die Autoren

kurzweilig und praktisch über das breite Spektrum von

Gefahren bei Online-Aktivitäten, vom Handy, beim smarten

Fernseher, Sprachassistenten, dem Internet der Dinge, Smarthome,

neuen Autos, usw. Auch Darknet, Whistleblower, Mobbing und

Hasskommentare werden behandelt. Dabei wird umfassend und ohne

erhobenen Zeigefinger nicht nur über technischen Schutz

berichtet, sondern es werden viele gute Verhaltenstipps gegeben -

u.a. auch, wie man Kinder am besten beim vernünftigen Umgang

mit den modernen Möglichkeiten begleitet (u.a. sich immer

wirklich kümmert, aber auch bei evtl. Dummheiten der Kinder

so reagiert, dass sie sich auch künftig eher den Eltern

anvertrauen, als Cyber-Drohungen nachzugeben). Oder, wenn man

schon meint, selbst böse Kommentare abgeben zu müssen,

wie man diese noch legal und einigermaßen intelligent

gestaltet.

Das bunte Layout

des Buches stört nicht, sondern unterstützt sogar die

Lektüre - genauso wie Info-Kästen mit

Schutzmaßnahmen immer geordnet für drei aufsteigende

Sicherheitsanforderungen.

Eigentlich ist also

alles gut - wenn die Autoren nicht Amerikaner wären und

natürlich ihre U.S.-amerikanischen Verhältnisse

schildern: die dortige Rechtslage, amerikanische Hilfeangebote,

usw. Zwar ist manches auch hierzulande gültig, vieles aber

auch nicht. Leider hat sich der deutsche Verlag nicht die

Mühe gemacht, die Tipps auf deutsche oder europäische

Verhältnisse zu übertragen, oder wenigstens in

zusätzlichen Info-Boxen über unsere oft ganz andere

Rechtslage, über deutsche Links und Webangebote oder den Weg

zu einer Anzeige bei unserer Polizei zu informieren. Das FBI

hilft uns nicht. Und der in den USA wegen fehlender Meldepflicht

mögliche und verbreitete Identitätsbetrug über

gestohlene Sozialversicherungsnummern ist auch nicht unser

Hauptproblem. Der kommentarlos übersetzte Tipp an

Jungunternehmer, auf ihren Webseiten keine Adresse anzugeben, um

Pöbeleien oder Belästigungen zu vermeiden, widerspricht

hiesiger Impressums-Pflicht, macht hier sogar strafbar und macht

zudem europäische Kunden hoffentlich mehr als misstrauisch.

(Konsequent: die U.S.-Webseite zum Buch nennt nicht mal die

Namen der Autoren oder wer sonst hinter den Informationen steht.

Es wird nur angemerkt, dass die Webseitenbetreiber von den

aufgeführten Anbietern von Schutz-Software Provision

erhalten)

Insgesamt ist das

Buch zwar spannend und informativ, aber in Deutschland,

Österreich und der Schweiz oft nur von begrenztem Nutzen und

daher leider kein ohne Weiteres anwendbarer

Überlebensleitfaden (Für USA-Reisende aber wichtig:

Handy und Tablet per Passwort sichern! Dessen Herausgabe

dürfen Einreisebehörden und Polizei nicht verlangen,

wohl aber den Fingerabdruck oder die Gesichtserkennung zum

Entsperren, um die Geräte kontrollieren zu können).

Dazu kommen viele, im Glossar oft nicht erklärte

Tech-Ausdrücke: Leserinnen und Leser, die ein gedrucktes

Buch den verschiedenen Online-Quellen zum Thema vorziehen, werden

dadurch eventuell abgeschreckt.

Trotzdem ist das

Werk zumindest zum inzwischen deutlich reduzierten Preis durchaus

interessant. Durch die fehlende Anpassung an deutsche

Verhältnisse hat der Franzis-Verlag aber eine große

Chance vertan.

Bei Amazon und

Franzis (s.o.) gibt's einen Blick ins Buch; das amerik. Orginal

kann man bei Google-Books ansehen. Meine Verweise auf

Webseiten zur Online-Sicherheit finden sich unten auf meiner Seite

„& mehr".

2.)

Vom nachfolgend besprochenen Buch gibt es seit März 2020

eine Neuausgabe unter dem Titel Sicherheit und Anonymität

im Internet: Ihre digitale Privatsphäre ist in

Gefahr. Ich habe nur die alte Ausgabe,

dessen Auflage von 2016 noch gebraucht oder als e-Book vom

Kopp-Verlag für ca 5 € erhältlich ist (Stand

Februar 2025):

2.)

Vom nachfolgend besprochenen Buch gibt es seit März 2020

eine Neuausgabe unter dem Titel Sicherheit und Anonymität

im Internet: Ihre digitale Privatsphäre ist in

Gefahr. Ich habe nur die alte Ausgabe,

dessen Auflage von 2016 noch gebraucht oder als e-Book vom

Kopp-Verlag für ca 5 € erhältlich ist (Stand

Februar 2025):

Thorsten

Petrowski: Sicherheit im Internet

für Alle. Kopp,

2013. ISBN 978-3-86445-066-2. ursprünglich 14,95

€.

Dieses im Sommer 2013 erschienene Buch bietet sachliche und

fundierte Beschreibungen tatsächlicher,

allgegenwärtiger Internetgefahren (z.B. durch Viren,

Trojaner oder Phishing, von Abo-Fallen, über die Risiken bei

Filesharing, Facebook und ähnlichen Diensten sowie Gefahren

des Zahlungsverkehrs, usw.) und gibt jeweils konkrete, umsetzbare

Tipps, wie die Gefahren, wenn schon nicht ganz vermieden, so doch

wenigstens z.T. eingeschränkt werden können. In vielen

Besprechungen wird das Buch deswegen zu Recht sowie als

allgemeinverständlich gelobt; allerdings tauchen doch viele

technische Termini auf, die zumindest auf einige Leser

möglicherweise abschreckend wirken. Gut hingegen hat mir der

Versuch gefallen, Eltern für die Risiken zu sensibilisieren,

denen sich Ihre Kinder meist unbedarft aussetzen - und sie zu

Achtsamkeit und Gesprächen mit dem Nachwuchs aufzufordern.

Denn schon heute erhalten z.B. manche Bewerber nicht den

erwünschten Job, weil im Internet vor Jahren selbst

hochgeladene Bilder und Videos, die sie in alkoholseliger

Stimmung und mit dummen Sprüchen zeigen, Zweifel an der

charakterlichen Eignung aufkommen lassen. Auch

Lehrereinstellungen sind offenbar schon an eigenen

Facebook-Darstellungen der Kandidaten gescheitert. Der

tatsächliche Umfang der Gefahren wird im Buch aber leider

oft nur angedeutet; ergänzend wäre hier etwa die

Lektüre von Buch 3 sinnvoll, damit man die angebotenen Tipps

zu schätzen weiß und umsetzt: Sichere Passwörter,

sparsame Freigaben, Abstellen von Schnüffeldiensten und mehr

werden mit nachvollziehbaren Anleitungen empfohlen - wichtig

für jeden PC-Besitzer, Internet- und Smartphone-Nutzer!

Aus dem im Allgemeinen nicht gerade für seriöse

wissenschaftliche Veröffentlichungen bekannten Kopp-Verlag

hätte ich ein so vernünftiges, sachliches Buch nicht

unbedingt erwartet...

3.) Constanze Kurz / Frank

Rieger: Die Datenfresser -- Wie

Internetfirmen und Staat sich unsere persönlichen Daten

einverleiben und wie wir die Kontrolle darüber

zurückerlangen.

S. Fischer, 2. Aufl. 2011, ISBN 978-3-10-048518-2. 16,95 €

bzw. 9,99€ (Softcover, 2012). Die Taschenbuchausgabe ist auch

im Februar 2025 noch für 9.99 € über die Fischerverlage bestellbar - dort gibt's auch

eine Leseprobe.).

3.) Constanze Kurz / Frank

Rieger: Die Datenfresser -- Wie

Internetfirmen und Staat sich unsere persönlichen Daten

einverleiben und wie wir die Kontrolle darüber

zurückerlangen.

S. Fischer, 2. Aufl. 2011, ISBN 978-3-10-048518-2. 16,95 €

bzw. 9,99€ (Softcover, 2012). Die Taschenbuchausgabe ist auch

im Februar 2025 noch für 9.99 € über die Fischerverlage bestellbar - dort gibt's auch

eine Leseprobe.).

Dieses Buch beschreibt eindrucksvoll, dass wir vermeintlich

kostenlose Dienste im Internet mit der Preisgabe unserer Daten

bezahlen. Es wird nachvollziehbar geschildert, wie

Internetunternehmen Daten sammeln und verkaufen, um profitabel zu

werden. Die zunehmende Beeinflussung durch individualisierte

Werbung wird erläutert. Und schon zwei Jahre vor der

NSA-Affäre wurde im Buch beschrieben, welche Daten für

Staaten interessant sind. Technische Möglichkeiten wecken

Begehrlichkeiten, die vordergründig mit der Terror-Abwehr

begründet werden, aber weit darüber hinaus Kontrolle

(und statistische Vorhersagen, verdeckte Rasterfahndungen

u.ä.) ermöglichen. Im 8. Kapitel "Wohin die Reise geht

- Drei Tage im Jahre 2021" macht ein Science-Fiction-Einschub

deutlich, wie uns scheinbare Annehmlichkeiten (z.B. auf unsere

Position abgestimmte Informationen dank Handy-Ortung) in ein voll

überwachtes, totalitäres Regime stürzen

können. Die sachkundigen Autoren malen ein düsteres

Bild der Gegenwart und nahen Zukunft. Die auf den letzten 25

Seiten gegeben Tipps („Praktische Wege zu einer neuen

digitalen Mündigkeit") sind zwar vernünftig, aber zu

knapp und unvollständig, um den beschriebenen Gefahren zu

entgehen. Die ursprüngliche Webseite zum Buch, http://datenfresser.info, ergänzt um

„Hinweise zum technischen Selbstdatenschutz", ist aber im

Februar 2025 nicht mehr erreichbar.

Insgesamt empfehlenswert, um aus der eigenen

Gleichgültigkeit bzw. Unachtsamkeit wachgerüttelt zu

werden (und um für die praktischen Tipps aus den beiden

zuvor besprochenen Büchern motiviert zu sein)!

Auf meiner Seite

„& mehr" habe ich auch zu einigen Online-Angeboten

mit Sicherheitstipps verlinkt und berichte in einem neuen

Artikelüber Tipps für Eltern, den Medienkonsum ihrer

Kinder in vernünftige Bahnen zu lenken.

Verweise

Bevor Sie einen der folgenden Verweise anklicken, sollten Sie

erst meine Seite Ihren Favoriten hinzufügen oder ein

Lesezeichen setzen, damit Sie anschließend sicher hierher

zurück finden! Natürlich kann ich für den Inhalt

fremder Seiten keine Verantwortung übernehmen. Wenn ein

Verweis nicht funktioniert, dort inzwischen andere Inhalte stehen

oder wenn Sie mir weitere gute Seiten empfehlen können,

bitte ich um eine kurze Nachricht. (Letzte Kontrolle und Ergänzungen im

Februar 2025).

Im Übrigen merke ich, dass die erste Generation der

Informatik-Lehrer allmählich in den Ruhestand geht bzw.

gegangen ist: viele früher gut sortierte Internet-Seiten

werden nicht mehr gepflegt oder sind abgeschaltet; jüngere

Lehrerinnen und Lehrer vertrauen offenbar auf kürzere Blogs

oder nutzen Dropbox, Moodle, LO-Net, Youtube u.ä. für

die eigenen Schülerinnen und Schüler, stellen aber

offenbar keine umfangreichen Webangebote mehr ins Netz.

Schade.

Hinweis: die fremden Seiten

werden in einem neuen Browser-Fenster geöffnet. Geschieht

beim Anklicken eines Verweises scheinbar nichts, wird das neue

Fenster vermutlich vom aktuellen Fenster verdeckt -- bitte per

Task-Leiste ins neue Fenster wechseln!

| Lehrer-Online |

Fachportal

Informatik... |

| Bundeswettbewerb Informatik |

Hier finden Sie u.a. die aktuellen und

frühere Aufgaben des bekannten

Informatik-Bundeswettbewerbs für Schülerinnen und

Schüler |

| RoboCup |

Fußball intelligenter als Schach

oder Go? Zumindest die

KI(=„Künstliche-Intelligenz")-Forschung tut sich

mit dem Ballspiel schwerer, wie man hier sieht |

computergeschichte.de =

homecomputermuseum.de |

Und hier ein Angebot für

historisch Interessierte: eine Geschichte der Computer in

Texten und Bildern; bemerkenswert und sehr gelungen

dargestellt und zusammengetragen vom Privatsammler Boris

Jakubaschk. |

Heinz-Nixdorf-Forum HNF

|

Das HNF in Paderborn ist das

weltgrößte Computermuseum und lohnt auf jeden Fall

einen bzw. sogar mehrere Besuche. Aber es ist auch online

präsent (u.a. mit virtuellen Rundgängen). Neben der

ständig erweiterten Dauerausstellung gibt es auch

wechselnde Sonderausstellungen und Veranstaltungen.

Außerdem gibt es Workshop-Angebote für

Schulklassen.

Dieses und noch weitere technische Museen führe ich in

den Verweisen unten auf meiner

Physik-Seite auf. |

datenbanken-verstehen.de

|

Auf meinen Datenbankseiten gibt es

leider keine Abteilung für Verweise/Links. Deshalb

möchte ich hier auf das schöne Angebot von Markus

Begerow verweisen, wo viel Wissenwertes über Datenbanken

gefunden werden kann - oft weit über den Schulstoff

hinaus. |

| Meine

Download-Angebote |

Meine Programme zum Herunterladen, u.a.

Modellrechner 1_AMOR, Turing-Maschine TuringMa sowie mehrere

Programme für den Mathematik-Unterricht. (Informatik-Unterrichtsmaterial zum

Herunterladen gibt's weiter oben auf dieser Seite,

Materialien für den Mathematik-Unterricht auf meiner

Mathematikseite) |

Meine Seiten

Informatik mit Java

u.a. mit weiteren Links, insbes. zu Java |

Zur „Informatik mit Java" gibt's

oben eine Übersicht über viele Sonderseiten - z.T.

mit vielen weiteren Verweisen zu fremden Webangeboten auf

meiner zweiten Seite b) |

| Java-Programme --

Übersicht, Downloads, Applet-Probleme |

Hinweise und Möglichkeit zum

Herunterladen der Java-Anwendungen, die auf meinen Seiten

"Informatik mit Java" vorgestellt werden |

| Meine

JavaScript-Seiten |

Und zu JavaScript gibt's - wie oben

erwähnt - noch 2 ältere Extraseiten |

Adventskalender für

Kryptologie

Adventskalender für

Kryptologie

Auf

einen alternativen elektrischen Digitalcomputer wurde ich durch

einen Artikel im Septemberheft 2021 von '

Auf

einen alternativen elektrischen Digitalcomputer wurde ich durch

einen Artikel im Septemberheft 2021 von '

Der "Spirit", das kleine auch als Rover

bezeichnete Fahrzeug, das seit Januar 2004 auf dem Mars

herumfuhr, funktioniert seit März 2010 nicht mehr -

immerhin hat es mit mehr als sechs (Erd-)Jahren 24 mal

länger als die geplanten/erwarteten 3 Monate

gearbeitet! Nach gut 2 Jahren, nämlich seit

März 2006 drehte sich eines der 6 Räder nicht

mehr; später ist ein zweites ausgefallen.

Außerdem wurde das Fahrzeug im Herbst 2009 von Sand

bedeckt und konnte sich nicht mehr völlig befreien.

Dies führt wohl auch im März 2010 zur

Abschaltung der nicht mehr ausreichend elektrisch

versorgten Systeme, weil die versandeten Solarplatten

nicht mehr genug Strom lieferten (vgl. Hinweis auf meiner

Physik-Seite).

Der "Spirit", das kleine auch als Rover

bezeichnete Fahrzeug, das seit Januar 2004 auf dem Mars

herumfuhr, funktioniert seit März 2010 nicht mehr -

immerhin hat es mit mehr als sechs (Erd-)Jahren 24 mal

länger als die geplanten/erwarteten 3 Monate

gearbeitet! Nach gut 2 Jahren, nämlich seit

März 2006 drehte sich eines der 6 Räder nicht

mehr; später ist ein zweites ausgefallen.

Außerdem wurde das Fahrzeug im Herbst 2009 von Sand

bedeckt und konnte sich nicht mehr völlig befreien.

Dies führt wohl auch im März 2010 zur

Abschaltung der nicht mehr ausreichend elektrisch

versorgten Systeme, weil die versandeten Solarplatten

nicht mehr genug Strom lieferten (vgl. Hinweis auf meiner

Physik-Seite). 1.)

1.)  2.)

Vom nachfolgend besprochenen Buch gibt es seit März 2020

eine Neuausgabe unter dem Titel

2.)

Vom nachfolgend besprochenen Buch gibt es seit März 2020

eine Neuausgabe unter dem Titel  3.)

3.)